Cosa significa MSP?

Un Managed Service Provider eroga servizi IT di gestione automatica di reti, cybersecurity, infrastrutture da remoto per conto dei suo clienti, garantendone la qualità e assicurandone la continuità e una migliore efficienza complessiva.

La scalabilità e la flessibilità sono necessarie quando si parla di questo modello di business, i vantaggi sono numerosi, tra i tanti quello di accedere a competenze IT specializzate evitando di assumere personale interno dedicato.

Se anche tu lavori nel mondo IT, non puoi mancare ad un evento interamente dedicato a chi eroga servizi IT gestiti; l’ MSP Day si terrà il 6 e 7 Giugno 2024 a Riccione presso il palazzo dei congressi.

Per rimanere aggiornato, compila il form:

Perché partecipare?

Partecipando a MSP Day potrai:

- comprendere il modello di business dei servizi IT gestiti;

- confrontarsi con differenti realtà e scoprire soluzioni più efficaci.

- mettere in discussione la propria zona di comfort per aprirsi a nuovi mercati;

- Visitare gli sponsor e capire quali sono le soluzioni più adatte al proprio business

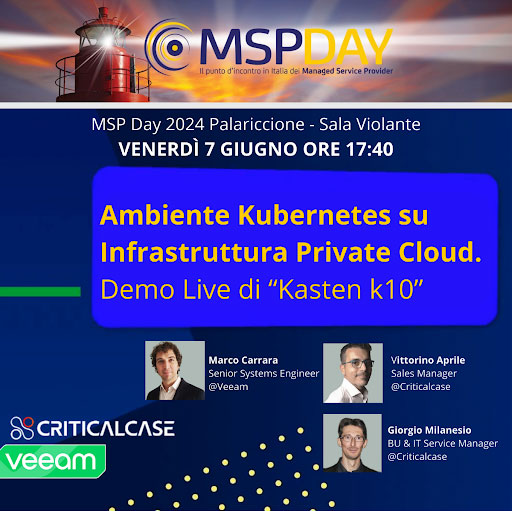

- Partecipare allo speech di Criticalcase & Veeam

7 Giugno ore 17:40 MSP DAY – Sala Violante

Criticalcase & Veeam – Ambiente Kubernetes su infrastruttura private Cloud

Vittorino Aprile, Sales Manager di Criticalcase, Giorgio Milanesio, BU & IT Service Manager di Criticalcase, e Marco Carrara, Senior Systems Engineer di Veeam Software

Criticalcase & Veeam: l’importanza di una garanzia di scalabilità e costo definito dell’ infrastruttura senza vincoli di traffico e utilizzo. Demo Live di “Kasten k10” la soluzione di Backup e ripristino Kubernetes di Veeam, adatto alla protezione di applicazioni complesse che comprendono implementazioni containerizzate, native del cloud e basate su VM presso distribuzioni aziendali di grandi dimensioni.